Содержание

- Данные — не только актив, но и токсичный актив

- Фундаментальные принципы безопасности данных

- Управление доступом: кому, что и зачем можно?

- Шифрование - защищаем данные везде

- Маскирование и анонимизация: безопасные данные для разработки и аналитики

- Безопасность в экосистеме Big Data и облаков

- Специфика Hadoop и Spark

- Безопасность в публичных облаках (IAM)

- Концепция Zero Trust ("Нулевое доверие")

- Кейс из реальной жизни: как финтех-компания защитила транзакции

- Ситуация (Проблема):

- Заключение и анонс

- Рекомендованные материалы

Данные — не только актив, но и токсичный актив

Почему защита и безопасность данных важна? В мире бизнеса принято говорить, что данные — это новый ценный актив, новая нефть. Это правда, но лишь наполовину. Гораздо честнее будет сказать так: данные — это как радиоактивное топливо для атомной станции. При грамотном и контролируемом использовании они дают колоссальную энергию, которая двигает бизнес вперед — прибыль, конкурентные преимущества, прорывные инсайты.

Но малейшая ошибка в обращении, малейшая утечка или авария (взлом, компрометация данных) приводит к катастрофе. Последствия могут быть разрушительными: многомиллиардные штрафы от регуляторов, полная потеря доверия клиентов, крах репутации, построенной годами, и даже уголовная ответственность для руководства.

Новостные ленты пестрят такими примерами. Крупный ритейлер, у которого утекли данные миллионов кредитных карт. Социальная сеть, оштрафованная на миллиарды долларов за ненадлежащее обращение с персональными данными. По данным отчета IBM «Cost of a Data Breach 2024», средняя стоимость одной утечки данных для компании достигла рекордных 4.45 миллионов долларов.

Долгое время безопасность данных строилась по принципу средневекового замка: мы строим высокий и толстый забор (сетевой периметр), роем глубокий ров (фаерволы) и верим, что враг не пройдет. Но этот подход безнадежно устарел. В современном мире, где данные хранятся в облаках, сотрудники работают из дома, а бизнес использует десятки сторонних SaaS-сервисов, никакого единого «периметра» больше не существует. Враг уже давно внутри.

Именно поэтому Безопасность данных (Data Security) — это не разовый проект по установке антивируса. Это непрерывный, многоуровневый процесс, который должен быть вшит в саму ДНК компании. В этой статье мы разберем, из каких фундаментальных принципов строится современная защита данных и как она адаптируется к реалиям Big Data и облачных технологий.

Аналитика больших данных для руководителей

Код курса

BDAM

Ближайшая дата курса

6 апреля, 2026

Продолжительность

24 ак.часов

Стоимость обучения

76 800

Фундаментальные принципы безопасности данных

Надежная система безопасности, как и любой сложный механизм, строится на нескольких проверенных временем фундаментальных принципах.

Управление доступом: кому, что и зачем можно?

Это основа основ. Нельзя защитить то, к чему у всех есть доступ.

Принцип наименьших привилегий (Principle of Least Privilege). Это золотое правило безопасности. Оно гласит: любой пользователь или система должны иметь доступ только к тому минимальному набору данных и прав, который абсолютно необходим для выполнения их непосредственных рабочих задач. И ни байтом больше.

Бухгалтеру не нужен доступ к CRM. Маркетологу не нужен доступ к финансовым транзакциям. Разработчику не нужен доступ к реальным, «боевым» данным клиентов. Звучит очевидно, но на практике этот принцип нарушается повсеместно.

Модели контроля доступа. Существует несколько подходов к тому, как управлять правами.

- RBAC (Role-Based Access Control). Доступ на основе ролей. Это самый распространенный подход. Мы создаем роли («Бухгалтер», «Аналитик», «Менеджер по продажам») и назначаем права этим ролям. А затем просто присваиваем пользователям нужные роли. Это просто и удобно для управления.

- ABAC (Attribute-Based Access Control). Доступ на основе атрибутов. Это более гибкая и гранулярная модель. Здесь решение о доступе принимается на основе набора атрибутов: кто пользователь (его роль, отдел), что за данные он запрашивает (их уровень конфиденциальности), где он находится (в офисе или в публичной сети), в какое время суток. Например, можно настроить правило: «Разрешить доступ к финансовому отчету только пользователям с ролью ‘Финансовый директор’, если они находятся внутри корпоративной сети и используют двухфакторную аутентификацию».

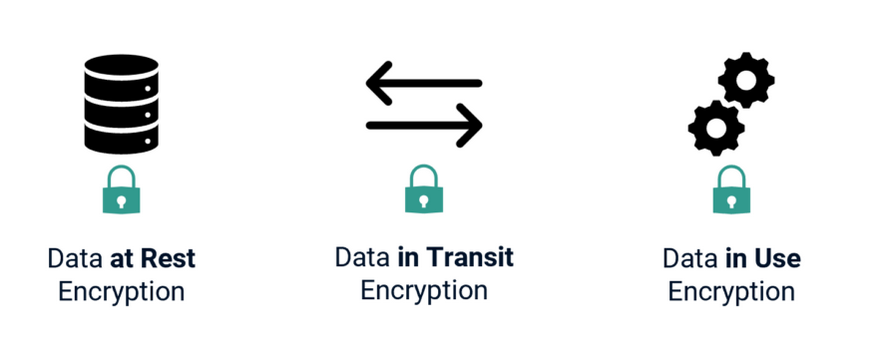

Шифрование — защищаем данные везде

Шифрование — это процесс превращения читаемых данных в нечитаемый шифротекст с помощью криптографического ключа. Даже если злоумышленник украдет зашифрованные данные, без ключа он получит лишь бессмысленный набор символов. Важно защищать данные на всех этапах их жизни.

- Шифрование «в покое» (at-rest). Это защита данных, которые физически лежат на носителях: на жестких дисках серверов, в базах данных, в файлах в облачном хранилище. Современные СУБД и облачные платформы предлагают прозрачное шифрование данных (Transparent Data Encryption, TDE), которое происходит автоматически и незаметно для приложений.

- Шифрование «в пути» (in-transit). Это защита данных в момент их передачи по сети, будь то внутренняя сеть компании или публичный интернет. Когда вы заходите на сайт банка, вы видите «замочек» в адресной строке — это означает, что соединение защищено протоколом TLS/SSL, и данные между вашим браузером и сервером передаются в зашифрованном виде.

Ключевая проблема шифрования — это не сам алгоритм, а безопасное управление ключами шифрования. Если вы зашифровали данные и потеряли ключ — вы потеряли данные навсегда. Для управления ключами существуют специализированные системы (Key Management Systems, KMS) и аппаратные модули (Hardware Security Modules, HSM).

Маскирование и анонимизация: безопасные данные для разработки и аналитики

Огромная дыра в безопасности многих компаний — это использование копий реальных, «боевых» данных в средах разработки, тестирования и аналитики. Это недопустимо. Но как дать разработчикам и data scientist’ам данные, которые похожи на настоящие, не раскрывая при этом чувствительную информацию?

- Маскирование данных (Data Masking). Это процесс замены конфиденциальных данных на реалистичные, но вымышленные значения. Например, все реальные ФИО в базе заменяются на случайно сгенерированные, телефоны — на случайный набор цифр, а email’ы — на вымышленные адреса. Структура данных сохраняется, но персональная информация исчезает.

- Анонимизация (Anonymization). Это более строгий процесс необратимого удаления или изменения данных таким образом, чтобы стало невозможно идентифицировать конкретного человека.

- Токенизация (Tokenization). Часто используется в финансовой сфере. Вместо того чтобы хранить номер кредитной карты, система заменяет его на уникальный, случайный идентификатор — токен. Этот токен можно безопасно использовать во внутренних системах, а реальный номер карты хранится в отдельном, сверхзащищенном хранилище (vault) и используется только в момент реальной транзакции.

Безопасность в экосистеме Big Data и облаков

Современные платформы данных имеют свою специфику, которая требует дополнительных инструментов и подходов к защите.

Специфика Hadoop и Spark

Для защиты больших кластеров, построенных на стеке Hadoop, используются проверенные временем инструменты:

- Аутентификация (проверка подлинности). Kerberos является промышленным стандартом. Он позволяет убедиться, что пользователь или сервис, обращающийся к данным, действительно является тем, за кого себя выдает.

- Авторизация (проверка прав). Apache Ranger — это мощный инструмент, который позволяет централизованно управлять политиками доступа ко всем компонентам экосистемы: кто может читать файлы в HDFS, какие таблицы в Hive доступны аналитикам, какие топики в Kafka может использовать конкретное приложение.

Безопасность в публичных облаках (IAM)

В любом публичном облаке (Yandex Cloud, Amazon Web Services, Microsoft Azure, Google Cloud Platform) сердцем и мозгом системы безопасности является сервис IAM (Identity and Access Management). Он позволяет гранулярно управлять доступом ко всем облачным ресурсам.

Ключевые концепции IAM — это пользователи, группы, роли и политики. Вместо того чтобы «зашивать» пароли и ключи доступа прямо в код приложения (что является страшным грехом), используется механизм ролей. Приложению, запущенному на виртуальной машине, можно присвоить роль, которая дает ему временные права на чтение файлов из объектного хранилища S3. Это на порядок безопаснее.

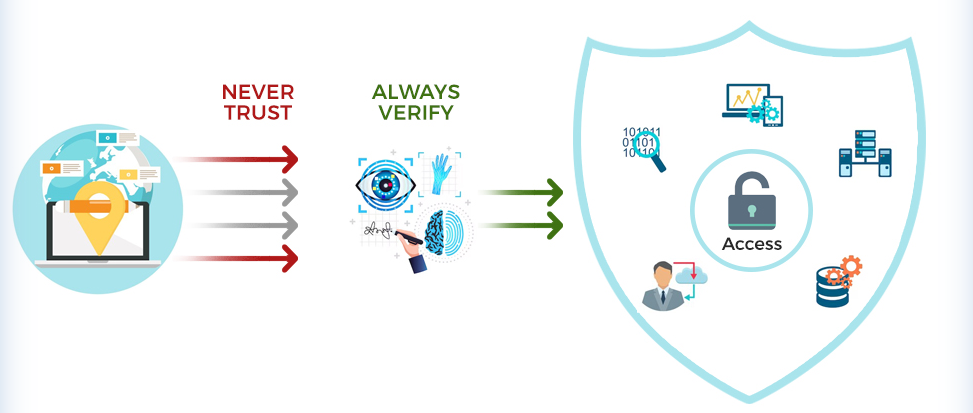

Концепция Zero Trust («Нулевое доверие»)

Как мы уже говорили, идея «безопасного внутреннего периметра» мертва. Современный подход к архитектуре безопасности называется Zero Trust. Его девиз: «Никогда не доверяй, всегда проверяй» (Never trust, always verify).

Это означает, что мы по умолчанию не доверяем никому и ничему, независимо от того, где находится пользователь или устройство — внутри корпоративной сети или снаружи. Каждый запрос на доступ к данным проходит строгую проверку:

- Аутентификация пользователя. Не только логин/пароль, но и многофакторная аутентификация (MFA).

- Проверка устройства. Здоровое ли устройство (обновлена ли ОС, включен ли антивирус)?

- Контекст запроса. Соответствует ли запрос нормальному поведению пользователя?

Только после прохождения всех проверок система предоставляет минимально необходимый доступ на ограниченное время.

Практическая архитектура данных

Код курса

PRAR

Ближайшая дата курса

16 февраля, 2026

Продолжительность

24 ак.часов

Стоимость обучения

76 800

Кейс из реальной жизни: как финтех-компания защитила транзакции

Давайте посмотрим, как эти принципы работают на практике.

Ситуация (Проблема):

Молодой и быстрорастущий финтех-стартап, который обрабатывал миллионы онлайн-платежей, столкнулся с необходимостью пройти сложнейший аудит на соответствие международному стандарту безопасности индустрии платежных карт — PCI DSS (Payment Card Industry Data Security Standard). Без этого сертификата они не смогли бы работать с Visa и Mastercard. Требования стандарта были крайне жесткими: номера кредитных карт и CVV-коды нельзя хранить в открытом виде, доступ к любым системам, где обрабатываются карточные данные, должен строго контролироваться и логироваться, а среда разработки должна быть полностью и физически изолирована от продуктивной среды.

Решение (Внедрение многоуровневой защиты):

- Токенизация: Была внедрена система токенизации. Как только номер карты попадал в систему, он немедленно заменялся на безопасный, ничего не значащий токен. Все внутренние системы (аналитика, биллинг, антифрод) работали только с токенами. Реальные номера карт хранились в отдельном, сертифицированном PCI DSS хранилище (vault) и использовались только в момент отправки запроса в банк-эквайер.

- Гранулярный доступ через IAM: Вся инфраструктура была развернута в облаке AWS. Доступ был построен на принципах Zero Trust и IAM. Ни один разработчик или администратор не имел постоянного прямого доступа к продуктивным серверам. Для выполнения задач они получали временные, ограниченные по времени и правам сессии через специальные роли IAM.

- Маскирование данных: Для среды разработки и тестирования была создана полная копия продуктивной базы данных, в которой все чувствительные данные (ФИО клиентов, email, телефоны, номера карт) были заменены с помощью скриптов маскирования на сгенерированные, но правдоподобные вымышленные данные.

Результат:

Компания успешно прошла сложнейший аудит PCI DSS с первого раза, что открыло ей дорогу на международный рынок. Риск утечки критически важных платежных данных был сведен к абсолютному минимуму, что стало ключевым конкурентным преимуществом и фактором доверия для крупных клиентов.

Заключение и анонс

Безопасность данных — это не проект с началом и концом. Это непрерывный процесс, глубоко интегрированный в архитектуру, разработку и корпоративную культуру. Это постоянная гонка вооружений, где на каждый новый способ защиты злоумышленники придумывают новый способ взлома.

Современный подход требует многоуровневой защиты (Defense in Depth) и окончательного отказа от устаревшей иллюзии безопасного «внутреннего периметра». Модель «Нулевого доверия», принцип наименьших привилегий и повсеместное шифрование — вот три кита, на которых стоит надежная защита данных сегодня.

Закладывать механизмы безопасности на этапе проектирования архитектуры, а не пытаться «прикрутить» их в последний момент — золотое правило, которое отличает профессионала. Понимание того, как выбрать правильную модель контроля доступа (RBAC/ABAC), спроектировать безопасные потоки данных и учесть требования регуляторов, является неотъемлемой частью компетенций современного архитектора данных.

Мы научились хранить и защищать наши данные. Теперь пора научиться их «дружить» между собой, чтобы они могли свободно и безопасно перемещаться между системами. В следующей статье мы поговорим про Интеграцию данных и совместимость (Data Integration and Interoperability) и разберем, как построить надежные конвейеры данных, от классического ETL до современных стриминговых платформ.

Рекомендованные материалы

- DAMA-DMBOK: Data Management Body of Knowledge, Second Edition. (Глава 7: Data Security).

- NIST Cybersecurity Framework. (Фреймворк Национального института стандартов и технологий США — мировой стандарт в кибербезопасности).

- Документация по IAM в AWS, Azure, Google Cloud.

- The Phoenix Project by G. Kim, K. Behr, G. Spafford. (Художественная книга, которая отлично объясняет культуры DevOps и ее связи с безопасностью).

903

903