Содержание

- Как работает RBAC: Ключевые компоненты

- Ключевые преимущества RBAC (Почему не ACL?)

- RBAC в мире Big Data: Практические сценарии

- Сценарий 1: Базы данных (ClickHouse)

- Сценарий 2: Потоковая обработка (Apache Kafka)

- Сценарий 3: Облачные хранилища (AWS S3 / Yandex Object Storage)

- RBAC в MLOps: Контроль над Production

- Kubernetes (K8s RBAC)

- RBAC vs. ABAC: Следующий шаг?

- Философия RBAC: Принцип Наименьших Привилегий

- Заключение

- Референсные ссылки

RBAC (Role-Based Access Control), или Управление доступом на основе ролей, — это фундаментальный отраслевой стандарт для управления правами доступа в IT-системах. Суть RBAC проста: вместо того чтобы назначать права доступа (например, «чтение таблицы X») напрямую каждому отдельному пользователю («Ивану», «Петру», «Сервисному-Аккаунту-1»), вы сначала создаете Роль (например, «Аналитик»). Вы даете все необходимые права этой Роли, а затем просто «назначаете» Роль «Аналитик» Ивану и Петру.

- Старый подход (ACL): Иванов -> Читать Таблицу_А, Иванов -> Читать Таблицу_Б, Петров -> Читать Таблицу_А, Петров -> Читать Таблицу_Б.

- RBAC подход: Роль ‘Аналитик’ -> Читать Таблицу_А, Роль ‘Аналитик’ -> Читать Таблицу_Б. А затем: Иванов -> Роль ‘Аналитик’, Петров -> Роль ‘Аналитик’.

Аналогия: у вас в офисе не тысяча уникальных ключей для тысячи сотрудников. У вас есть 5 «связок ключей» (Ролей): «Связка для Аналитика», «Связка для Инженера», «Связка для Гостя». Когда приходит новый аналитик, вы не бегаете и не делаете ему 50 новых ключей, вы просто выдаете ему «Связку для Аналитика».

Как работает RBAC: Ключевые компоненты

RBAC — это не конкретный продукт, а модель (концепция), которая формализована, в том числе, в стандарте NIST. Любая реализация RBAC состоит из четырех основных компонентов:

- User (Пользователь): Субъект. Это может быть человек (Иван Иванов) или «машина» (сервисный аккаунт, API-ключ).

- Role (Роль): «Ярлык» или «должность», которая объединяет пользователей по функциям (например, data_analyst, ml_engineer, guest_user).

- Permission (Разрешение): Конкретное действие (например, SELECT, CREATE, DELETE, LIST).

- Resource (Ресурс): Объект, к которому применяется разрешение (например, таблица в базе данных, S3-бакет, топик Kafka, дашборд).

Основная связь в этой модели: Пользователи привязываются к Ролям, а Роли привязываются к Разрешениям на Ресурсы. Связь «Пользователь -> Разрешение» не используется.

Ключевые преимущества RBAC (Почему не ACL?)

RBAC стал стандартом де-факто, потому что он решает главную проблему ACL (Access Control Lists) — хаос в управлении.

- Масштабируемость: Управлять 10 ролями неизмеримо проще, чем управлять 10 000 пользователей. При росте компании вы не добавляете тысячи новых правил, вы просто назначаете одну из 10 ролей.

- Управляемость: Чтобы отозвать или добавить право у всех аналитиков (например, дать доступ к новой витрине), вам нужно изменить одно правило для одной роли, а не редактировать права 500 пользователей.

- Соответствие (Compliance): RBAC делает систему «аудируемой». Аудитор (или служба безопасности) в любой момент может получить ответ на вопрос: «Что могут делать Аналитики?». В модели ACL на этот вопрос ответить почти невозможно.

RBAC в мире Big Data: Практические сценарии

Теория — это хорошо, но давайте посмотрим, как это работает в нашем стеке на конкретных SQL- и CLI-примерах.

Сценарий 1: Базы данных (ClickHouse)

В ClickHouse реализация RBAC очень «чистая» и соответствует стандарту.

Задача: У нас есть аналитики (analyst) и инженеры данных (data_engineer). Аналитики могут только читать данные из витрин (marts.*), а инженеры могут делать что угодно со слоем staging.*.

Шаг 1. Создаем Роли:

CREATE ROLE analyst; CREATE ROLE data_engineer;

Шаг 2. Назначаем Разрешения Ролям:

-- Аналитики могут только читать все таблицы в БД 'marts' GRANT SELECT ON marts.* TO analyst; -- Инженеры могут читать, писать и изменять таблицы в 'staging' GRANT SELECT, INSERT, ALTER ON staging.* TO data_engineer;

Шаг 3. Создаем Пользователей и назначаем им Роли:

Построение DWH на ClickHouse

Код курса

CLICH

Ближайшая дата курса

18 мая, 2026

Продолжительность

24 ак.часов

Стоимость обучения

76 800

-- Создаем пользователя 'ivanov' и сразу даем ему роль 'analyst' CREATE USER ivanov IDENTIFIED BY 'password' DEFAULT ROLE analyst; -- Создаем пользователя 'petrov' и даем ему роль 'data_engineer' CREATE USER petrov IDENTIFIED BY 'password' DEFAULT ROLE data_engineer; -- Также можно выдать роль уже существующему пользователю GRANT analyst TO ivanov;

Теперь «ivanov» автоматически имеет все права роли analyst, а «petrov» — роли data_engineer.

Сценарий 2: Потоковая обработка (Apache Kafka)

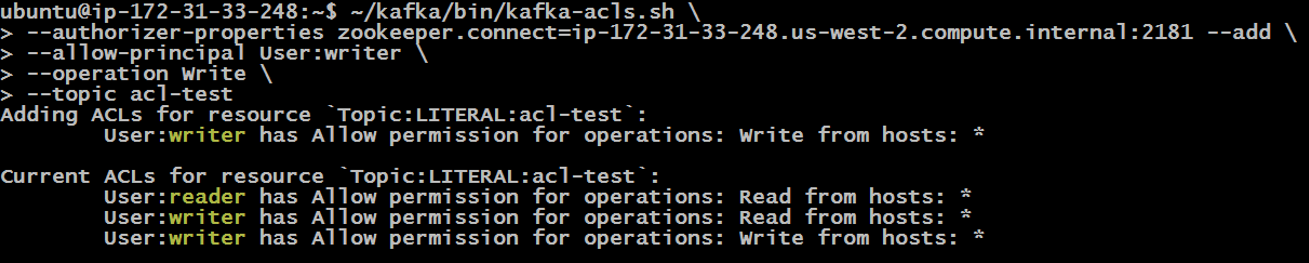

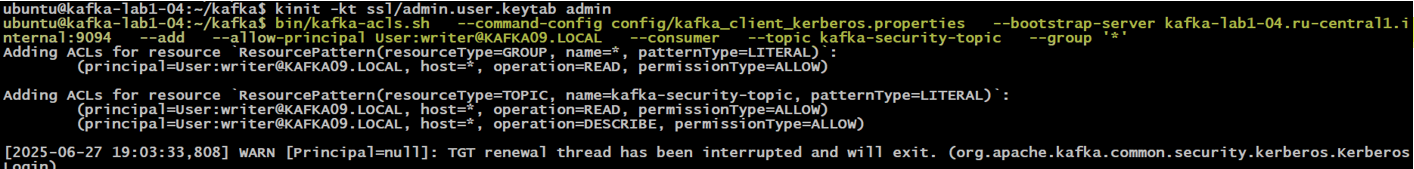

В Apache Kafka управление доступом исторически реализовано через ACL (Access Control Lists). Однако, чтобы этим можно было управлять, ACL назначаются не пользователям, а «принципалам» (Principals), которые, по сути, выступают в роли сервисных аккаунтов.

Задача: У нас есть сервис-продюсер (producer-app), который пишет логи в топик raw_logs. И есть сервис-консьюмер (analytics-consumer), который эти логи читает.

Шаг 1. Назначаем права Продюсеру (Роль: producer-app):

# Даем право 'WRITE' (запись) на топик 'raw_logs' # только пользователю 'producer-app' kafka-acls --bootstrap-server kafka:9092 --add \ --allow-principal User:producer-app \ --operation WRITE \ --topic raw_logs

Шаг 2. Назначаем права Консьюмеру (Роль: analytics-consumer):

# Даем право 'READ' (чтение) на топик 'raw_logs' # пользователю 'analytics-consumer' kafka-acls --bootstrap-server kafka:9092 --add \ --allow-principal User:analytics-consumer \ --operation READ \ --topic raw_logs # Также консьюмеру нужно право читать свою consumer-группу kafka-acls --bootstrap-server kafka:9092 --add \ --allow-principal User:analytics-consumer \ --operation READ \ --group analytics-group

Таким образом, мы реализуем RBAC поверх ACL, используя сервисные аккаунты как «роли».

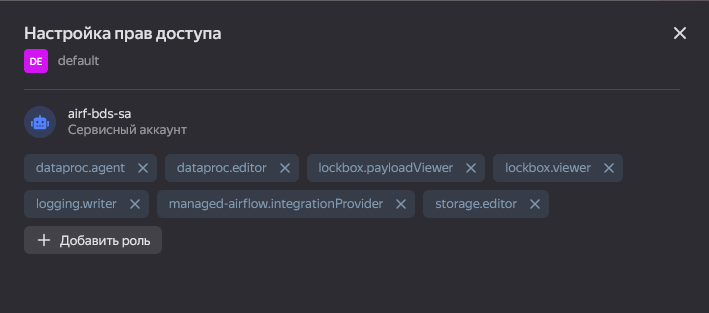

Сценарий 3: Облачные хранилища (AWS S3 / Yandex Object Storage)

В облаках (AWS, Yandex Cloud) RBAC — это вообще единственный способ выжить. Здесь Роли (Roles) имеют два назначения:

- Для людей (как в ClickHouse).

- Для сервисов (например, чтобы один сервис AWS мог обратиться к другому).

Задача: У Data Scientist’а есть полный доступ к своему «песочному» бакету s3://my-bucket/sandbox/ и доступ «только на чтение» к production-данным s3://my-bucket/production/.

Решение (JSON-политика для Роли data_scientist):

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:*",

"Resource": "arn:aws:s3:::my-bucket/sandbox/*"

},

{

"Effect": "Allow",

"Action": [

"s3:Get*",

"s3:List*"

],

"Resource": "arn:aws:s3:::my-bucket/production/*"

}

]

RBAC в MLOps: Контроль над Production

В MLOps управление доступами критически важно, чтобы отделить R&D-эксперименты от production-контура.

Kubernetes (K8s RBAC)

Kubernetes использует RBAC как родную модель авторизации.

Задача: Data Scientist’ы (роль ml-developer) могут создавать, удалять и просматривать поды (контейнеры) только в своем namespace (песочнице) ml-dev. Они не должны иметь доступ к ml-prod.

Шаг 1. Создаем Роль (Role) в ml-dev:

apiVersion: rbac.authorization.k8s.io/v1 kind: Role metadata: namespace: ml-dev name: pod-manager-role rules: - apiGroups: [""] # "" означает 'core' API group resources: ["pods"] verbs: ["get", "list", "watch", "create", "delete"]

Шаг 2. «Привязываем» Роль к пользователю (RoleBinding):

apiVersion: rbac.authorization.k8s.io/v1 kind: RoleBinding metadata: name: pod-manager-binding namespace: ml-dev subjects: - kind: User name: "ivanov@company.com" # Имя пользователя roleRef: kind: Role name: pod-manager-role # Имя роли, которую создали выше apiGroup: rbac.authorization.k8s.io

Теперь ivanov@company.com может управлять подами только в ml-dev и нигде больше.

RBAC vs. ABAC: Следующий шаг?

Иногда просто «роли» недостаточно. RBAC отвечает на вопрос: «Кем ты являешься?» (Ты ‘Аналитик’).

ABAC (Attribute-Based Access Control) — это более гранулярная модель, которая добавляет «атрибуты» и «контекст». Она отвечает на вопрос: «Кем ты являешься и при каких условиях?»

- Пример ABAC:

- (Роль = ‘Аналитик’) И (Время = 9:00-18:00) И (IP-адрес = ‘Офисный’) И (Данные.Тег = ‘Public’) -> Разрешить SELECT.

ABAC мощнее, но и неизмеримо сложнее в управлении. Для 99% задач RBAC является «золотым стандартом».

Философия RBAC: Принцип Наименьших Привилегий

Внедрение RBAC — это лучший способ реализовать главный принцип кибербезопасности: Principle of Least Privilege (PoLP), или Принцип Наименьших Привилегий.

Этот принцип гласит: каждый пользователь (или роль) должен иметь минимально необходимый набор прав, достаточный только для выполнения его прямых рабочих обязанностей, и ничего сверх этого.

RBAC позволяет вам выдавать не права «Администратора» всем подряд, а гранулярно настроить роль analyst только с правами SELECT.

Apache Kafka: администрирование кластера

Код курса

KAFKA

Ближайшая дата курса

18 марта, 2026

Продолжительность

24 ак.часов

Стоимость обучения

76 800

Заключение

RBAC (Role-Based Access Control) — это не «бюрократия» или «опциональная» настройка. Это де-факто стандарт и абсолютная необходимость для построения безопасной, масштабируемой и, что самое важное, аудируемой Data-платформы. Отказаться от RBAC — значит сознательно выбрать хаос в управлении доступами, который гарантированно приведет к инцидентам безопасности и неконтролируемым правам по мере роста команды.

Референсные ссылки

- Модель RBAC (NIST) (https://csrc.nist.gov/projects/role-based-access-control)

- Управление доступом в ClickHouse (Официальная документация) (https://clickhouse.com/docs/sql-reference/statements/grant)

- Авторизация в Apache Kafka (ACLs) (https://docs.confluent.io/platform/current/security/authorization/acls/overview.html)

- Авторизация RBAC в Kubernetes (Официальная документация) (https://kubernetes.io/docs/reference/access-authn-authz/rbac/)

- IAM Роли в AWS (Официальная документация) (https://docs.aws.amazon.com/IAM/latest/UserGuide/id_roles.html)

1138

1138