Содержание

Istio — это платформа с открытым исходным кодом для реализации концепции Service Mesh (сервисная сетка). Она представляет собой выделенный инфраструктурный слой, который прозрачно интегрируется в существующую распределенную систему, чаще всего на базе Kubernetes. Основная задача Istio — взять на себя всю сложность межсетевого взаимодействия микросервисов, позволяя централизованно управлять их трафиком, безопасностью и сбором телеметрии без внесения изменений в код самих приложений.

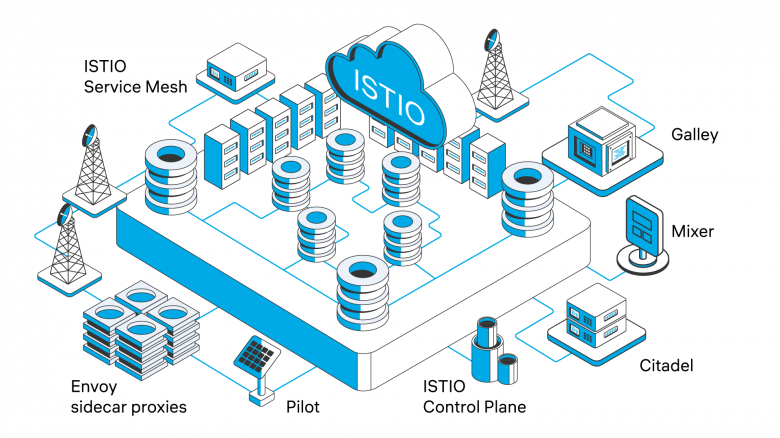

Это достигается за счет внедрения высокопроизводительного прокси-сервера Envoy в качестве Sidecar-контейнера для каждого микросервиса. Эти прокси перехватывают весь сетевой трафик и образуют панель данных (Data Plane), которая управляется централизованной панель управления (Control Plane).

Istio было совместно разработано компаниями Google, IBM и Lyft.

Архитектура и компоненты

Архитектура Istio логически разделена на два основных компонента: панель данных (Data plane) и панель управления (Control Plane).

Панель данных (Data Plane) состоит из набора прокси-серверов Envoy. Envoy — это высокопроизводительный прокси, созданный в Lyft и являющийся проектом Cloud Native Computing Foundation (CNCF). В Istio он разворачивается по шаблону Sidecar, то есть в виде отдельного контейнера внутри того же пода Kubernetes, где работает основной сервис.

Функции Envoy в Data Plane:

- Перехват и управление всем входящим и исходящим трафиком микросервиса.

- Балансировка нагрузки.

- Динамическая маршрутизация запросов (для канареечных развертываний, A/B-тестов).

- Сбор телеметрии (метрики, трассировки, логи) для каждого запроса.

- Применение политик безопасности (шифрование, правила доступа).

Панель управления (Control Plane) является центром управления Istio. В современных версиях платформы ее функции выполняет единый компонент — Istiod. Он отвечает за конфигурацию всех Envoy-прокси в плоскости данных.

Функции Istiod:

- Конфигурация сервисов: Istiod получает данные о сервисах и конечных точках из API платформы (например, Kubernetes) и преобразует их в конфигурацию для Envoy.

- Распространение политик: Администраторы определяют правила маршрутизации, безопасности и сбора телеметрии с помощью кастомных ресурсов Istio (Custom Resource Definitions). Istiod транслирует эти правила всем прокси в сетке.

- Центр сертификации (CA): Istiod генерирует и автоматически ротирует сертификаты для каждого Envoy-прокси, обеспечивая безопасное шифрование трафика по протоколу mTLS по умолчанию.

Ключевые возможности: Istio предоставляет три основных набора функциональности для управления микросервисами.

Управление трафиком

Istio позволяет гибко контролировать потоки трафика без необходимости изменения кода приложений. Основные возможности включают:

- Динамическая маршрутизация: Направление трафика на разные версии сервисов в заданной пропорции, что является основой для Canary, Blue-Green развертываний и A/B-тестирования.

- Управление отказами: Настройка таймаутов, повторных попыток (retries) и автоматических прерывателей цепи (circuit breakers) для повышения отказоустойчивости.

- Внедрение ошибок (Fault Injection): Возможность искусственно создавать задержки и ошибки для тестирования устойчивости системы к сбоям.

Внешняя ссылка на официальную документацию по управлению трафиком: istio.io/latest/docs/concepts/traffic-management/

Функции безопасности

Istio предоставляет мощный набор инструментов для обеспечения безопасности «из коробки»:

- Аутентификация и шифрование: Автоматическое обеспечение взаимной аутентификации и шифрования всего трафика между сервисами с помощью mutual TLS (mTLS).

- Политики авторизации: Создание детализированных правил, определяющих, какие сервисы могут взаимодействовать друг с другом, на основе идентификаторов, неймспейсов и других параметров.

- Аутентификация конечного пользователя: Интеграция с провайдерами идентификации через JSON Web Tokens (JWT) для проверки подлинности запросов от пользователей.

Наблюдаемость (Observability)

Istio автоматически генерирует подробную телеметрию для всего трафика, проходящего через сервисную сетку:

- Метрики: Сбор и экспорт метрик в формате Prometheus по «золотым сигналам»: задержка (latency), трафик (traffic), ошибки (errors) и насыщенность (saturation).

- Распределенная трассировка: Генерация заголовков трассировки для интеграции с системами, такими как Jaeger и Zipkin, что позволяет отслеживать полный путь запроса через распределенную систему.

- Логи доступа: Подробные логи для каждого запроса, содержащие информацию об источнике, получателе, HTTP-методе, коде ответа и длительности.

Интеграция с Kubernetes

Istio спроектирован для тесной интеграции с Kubernetes и расширяет его возможности. Если Kubernetes является стандартом для оркестрации контейнеров (управление их жизненным циклом), то Istio становится стандартом для управления взаимодействием между сервисами, работающими в этих контейнерах.

Istio использует API Kubernetes для автоматического обнаружения сервисов и интегрируется в его экосистему с помощью Custom Resource Definitions (CRDs). Это позволяет управлять конфигурацией Istio (например, правилами маршрутизации VirtualService или шлюзами Gateway) с помощью стандартных инструментов, таких как kubectl.

Преимущества и недостатки Istio

Преимущества:

- Прозрачность для приложений: Не требует изменения кода для получения базовых функций.

- Централизованное управление: Единая точка контроля над трафиком, безопасностью и политиками.

- Повышенная безопасность: mTLS по умолчанию и строгие политики доступа.

- Глубокая наблюдаемость: Автоматический сбор телеметрии без дополнительных инструментов.

Недостатки:

- Высокий порог входа: Istio является сложной системой, требующей времени на изучение.

- Потребление ресурсов: Sidecar-прокси добавляют накладные расходы на CPU и память для каждого сервиса.

- Дополнительная задержка: Проксирование трафика вносит небольшую задержку в обработку запросов.

Заключение

Istio является мощной и зрелой платформой Service Mesh, которая решает фундаментальные проблемы управления, безопасности и наблюдаемости в микросервисных архитектурах. Несмотря на свою сложность и накладные расходы, она предоставляет критически важные возможности для крупных и сложных систем, работающих в облачных средах. Его глубокая интеграция с Kubernetes делает его естественным выбором для расширения возможностей этой оркестрационной платформы.

На нашем курсе «Data Pipeline на Apache Airflow« вы научитесь создавать и запускать сложные конвейеры данных, а понимание таких инструментов, как Istio, позволит вам на следующем шаге развертывать эти пайплайны в защищенной и наблюдаемой микросервисной среде на Kubernetes, управляя их сетевым взаимодействием на профессиональном уровне.

Использованные референсы и материалы:

- Официальная документация Istio: istio.io

- Документация прокси-сервера Envoy: envoyproxy.io

- Документация Kubernetes: kubernetes.io

- Статья о Service Mesh от Google Cloud: cloud.google.com/learn/what-is-a-service-mesh

- Проект Istio на GitHub: github.com/istio/istio

950

950